Symantec Mobile Threat: gli hacker possono manipolare i tuoi file multimediali di WhatsApp e Telegram.

Nota dell’autore: consiglio di leggere con calma questo articolo perché ha degli interessanti esempi da non sottovalutare. Grazie e scusate per l’eventuale eccessiva lunghezza del testo.

Analizziamo il problema

Secondo una nuova ricerca condotta dal team di sicurezza di Symantec, si evidenzia un difetto di sicurezza chiamato “Media File Jacking” che riguarda WhatsApp per Android di default e Telegram per Android se alcune funzionalità sono abilitate.

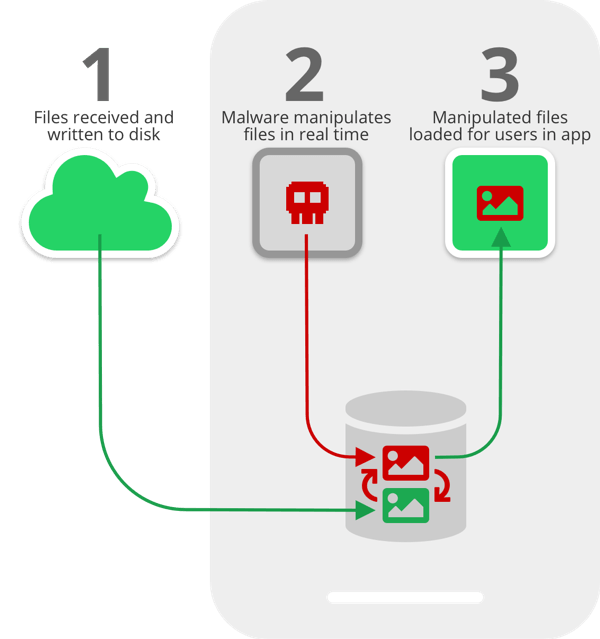

Il problema risiede nel lasso di tempo che intercorre tra il momento in cui i file multimediali ricevuti tramite le app in oggetto vengono scritti sul disco e quando vengono caricati nell’interfaccia utente della chat (UI).

Questo intervallo di tempo “critico” rappresenta un’opportunità per gli attori malintenzionati di intervenire e manipolare file multimediali senza che l’utente ne venga a conoscenza.

Se viene sfruttata questa vulnerabilità della sicurezza, un utente malintenzionato potrebbe utilizzare e manipolare informazioni riservate quali foto e video personali, documenti aziendali, fatture e memo vocali.

Gli aggressori potrebbero sfruttare i rapporti di fiducia tra un mittente e un destinatario quando utilizzano queste Apps per ottenere guadagni personali.

La minaccia di “Media File Jacking” è particolarmente preoccupante alla luce della percezione comune che le nuove generazione hanno verso tali App, ritenendole sicure da attacchi malevoli per il fatto che utilizzano di meccanismi di sicurezza come la crittografia end-to-end (ne abbiamo parlato qui e anche qui).

Mentre la crittografia end-to-end è un meccanismo efficace per garantire l’integrità delle comunicazioni, non è sufficiente se esistano vulnerabilità a livello di app.

Quello che la ricerca sul Media File Jacking dimostra, è che gli autori di attacchi potrebbero essere in grado di manipolare con successo i file multimediali sfruttando i difetti logici nelle app, che si verificano prima e / o dopo che il contenuto è stato crittografato durante il transito.

Cosa succede esattamente con il Media File Jacking

Vediamo come il “Media File Jacking in concreto costituisca una minaccia.

Le app Android possono memorizzare file e dati in due posizioni di archiviazione: interna (rom del telefono) ed esterna (microSd removibile).

I file salvati nella memoria interna sono accessibili solo dall’app stessa, il che significa che altre app non possono accedervi.

I file salvati in una memoria esterna sono leggibili / scrivibili, quindi possono essere modificati oltre che dall’App stessa, anche da altre app o utenti.

Secondo la ricerca condotta, si è stabilito che la memoria interna è la migliore quando si vuole essere sicuri che né l’utente né altre app possano accedere ai propri file”.

Al contrario, l’archiviazione esterna è il posto migliore per i file che non richiedono restrizioni di accesso e per i file che desideri condividere con altre app o consentire all’utente di accedere con un computer.

Per impostazione predefinita, WhatsApp memorizza i file multimediali ricevuti da un dispositivo in una memoria esterna, nel seguente percorso: / storage / emulated / 0 / WhatsApp / Media /.

In Telegram, se l’utente abilita la funzione “Salva in galleria”, supponendo che ciò sia sicuro e senza comprendere le sue ramificazioni indirette, Telegram memorizzerà i file in modo simile in: / storage / emulated / 0 / Telegram /. Entrambi sono elenchi pubblici.

Le app caricano i file ricevuti dalle directory pubbliche affinché gli utenti possano vederli nell’interfaccia della chat, quando entrano nella chat pertinente. Il fatto che i file siano archiviati e caricati da una memoria esterna senza meccanismi di sicurezza adeguati consente alle altre app con autorizzazione di archiviazione da esterno a rischio l’integrità dei file multimediali.

Lo spazio di archiviazione da scrittura a esterno (WRITE_EXTERNAL_STORAGE) è un’autorizzazione comune richiesta dalle app Android, con oltre un milione di app in Google Play che dispongono dell’accesso.

Infatti, in base ai dati interni delle app, è stato rilevato che quasi il 50% delle app di un determinato dispositivo dispone di questa autorizzazione.

E’ stato rilevato che nel tempo tra il momento in cui i file vengono ricevuti per la prima volta su un dispositivo e scritti sul disco e quando vengono caricati per gli utenti tramite le app si presenta l’opportunità ideale di sfruttamento: il malware può analizzare e manipolare istantaneamente i file (o semplicemente sostituirli con i file scelti dall’aggressore) per ottenere un vantaggio a discapito dell’utente ignaro.

Pensa ad una gara tra l’attaccante e l’app che carica i file. Se l’autore dell’attacco raggiunge prima i file, e ciò può accadere quasi in tempo reale se il malware monitora le directory pubbliche per le modifiche, allora l’utente vedrà i files manipolati prima di vedere gli originali.

Come discusso, l’autorizzazione WRITE_EXTERNAL_STORAGE è molto comune tra le app Android e gli utenti generalmente non esitano a concedere l’autorizzazione. È quindi possibile che un utente possa installare inconsapevolmente il malware sopra menzionato anziché installare un’altra app, e il gioco è fatto.

Esempi pratici di manipolazione dati – le immagini

In questo scenario un’app apparentemente innocente, ma in realtà dannosa, scaricata da un utente può manipolare le foto personali in tempo quasi reale e senza che la vittima lo sappia. L’app viene eseguita in background ed esegue un attacco di archiviazione file multimediale mentre la vittima utilizza WhatsApp. Controlla le foto ricevute tramite l’app IM, identifica i volti nelle foto e li sostituisce con qualcos’altro, ad esempio altri volti o oggetti. Un utente di WhatsApp può inviare una foto di famiglia a uno dei suoi contatti, ma ciò che il destinatario vede è in realtà una foto modificata. Mentre questo attacco può sembrare banale e solo un fastidio, mostra la fattibilità di manipolare le immagini al volo. In uno scenario simile con conseguenze di vasta portata, i file multimediali di un politico in cerca di ufficio o dirigente di un’azienda potrebbero essere manipolati, consentendo agli aggressori di estorcere qualsiasi cosa.

Esempi pratici di manipolazione dati – i pagamenti

In uno degli attacchi Media File Jacking più dannosi, un attore malintenzionato può manipolare una fattura inviata da un fornitore a un cliente, per indurre il cliente a effettuare un pagamento su un account illegittimo. Come nello scenario precedente, un’app che sembra essere legittima, ma in realtà è dannosa, controlla i file di fattura PDF ricevuti tramite WhatsApp, quindi scambia a livello di codice le informazioni visualizzate del conto bancario nella fattura con quella dell’attore non valido. Il cliente riceve la fattura, che si aspettava di iniziare, ma non sa che è stata modificata. Nel momento in cui viene scoperto il trucco, il denaro potrebbe essere finito da tempo.

Esempi pratici di manipolazione dati – i messaggi audio

In questo scenario, un utente malintenzionato sfrutta i rapporti di fiducia tra i dipendenti di un’organizzazione. Un CEO invia un audio al suo CFO tramite WhatsApp, richiedendo diapositive aggiornate per una riunione del consiglio la prossima settimana. L’hacker, usando la ricostruzione vocale tramite la tecnologia deep learning – qualcosa che sta diventando sempre più fattibile oggi – altera il file audio originale per comunicare al CFO, nella voce del CEO, che un pagamento deve essere trasferito immediatamente su un conto particolare (appartenente all’hacker)

Esempi pratici di manipolazione dati – false notizie

Un altro esempio interessante in cui potremmo imbattersi in un attacco di file multimediale è una notizia falsa. In Telegram, gli amministratori usano il concetto di “canali” per trasmettere messaggi a un numero illimitato di abbonati che consumano il contenuto pubblicato. Un utente malintenzionato può modificare i file multimediali visualizzati nel feed del canale in tempo reale.

Consideriamo, ad esempio, una rete di notizie attendibile che mantiene un canale di Telegram. Gli abbonati si affidano al canale per ottenere notizie credibili.

Un utente malintenzionato può comunicare le falsità nel canale manipolando i file multimediali ricevuti lì. È interessante notare che questo può accadere senza la conoscenza e il consenso sia del proprietario del canale che della vittima finale.

Questo esempio illustra come sia l’attacco che il mittente e il destinatario possono essere danneggiati: i destinatari consumano notizie false e la reputazione o la credibilità del proprietario del canale subisce un colpo.

Con il rilascio di Android Q, Google prevede di applicare modifiche al modo in cui le applicazioni accedono ai file sulla memoria esterna di un dispositivo.

Processo di divulgazione

Symantec ha notificato a Telegram e Facebook / WhatsApp la vulnerabilità di Media File Jacking.

Subscribe to our newsletter!